رایورز - بهتازگی شرکت مایکروسافت SQL سرور نسخه ۲۰۱۷ خود را به صورت رسمی عرضه کرده است؛ ضمن اینکه این سیستم، مدیریت پایگاه دادهها با قابلیت اجرا بر روی سیستمهای لینوکسی را بهعنوان کاندیدای نخست این غول آمریکایی در خود جای داده است.

به گزارش وبسایت خبری تحلیلی theregister، سیستم مدیریت پایگاه دادههای SQL سرور یکی از محبوبترین گزینههای موجود جهان در این زمینه است که بسیاری از کاربران و برنامهنویسان از آن استفاده میکنند.

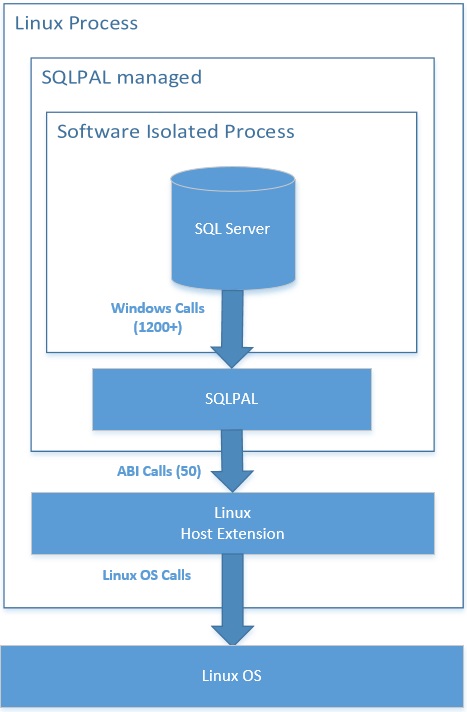

بهتازگی مایکروسافت SQL سرور نسخه ۲۰۱۷ این سامانه را عرضه کرده است که این نسخه از این سامانه مدیریت پایگاه دادهها قرار است، با همان قدرتی بر روی دستگاههای لینوکسی عرضه شود که بر روی سایر سیستمهای عامل بزرگ جهان ارائه شده است.

مایکروسافت در بیانیه رسمی خود ضمن تائید این موضوع اعلام کرده است که کاربران لینوکس میتوانند در استفاده از SQL سرور نسخه ۲۰۱۷ از مزایایی مشابه با کاربران ویندوزی بهرهمند باشند و بدین ترتیب دیگر از محدودیتهای پیشین خبری نخواهد بود.

بیانیه مایکروسافت در زمینه عرضه SQL سرور نسخه ۲۰۱۷ برای لینوکس به این شرح است:

«SQL سرور نسخه ۲۰۱۷ برای لینوکس، در دسترس بودن راهکارهای مختلف را در سطحی مشابه با ویندوز سرور به همراه خواهد داشت. این امر شامل گروههای همیشه فعال جاسازی شده و سازگار شده با خوشههای راهکاری بومی لینوکس مانند Pacemaker نیز خواهد بود.»

از دیگر مزایای موجود در SQL سرور نسخه ۲۰۱۷ برای لینوکس میتوان به وجود تائید هویت به روش Active Directory اشاره کرد که موجب میشود تا کاربران ویندوز یا لینوکس بتوانند از اعتبار دامنهای خود برای ورود و لاگین شدن به SQL سرور استفاده کنند.

میتوان

مثالهای فراوانی از موضوع جاسوسی سایبری در سالهای اخیر ارائه داد. برای

مثال نفوذ در سازمان ثبت احوال کشور آمریکا که در آن سوابق ۲۱ میلیون نفر

شهروند آمریکایی به سرقت رفت و شامل ۵ میلیون سوابق انگشتنگاری شهروندان

نیز بود، گفته میشود ممکن است این حمله را هکرهای چینی که مورد حمایت دولت

چین هستند انجام داده باشند.

میتوان

مثالهای فراوانی از موضوع جاسوسی سایبری در سالهای اخیر ارائه داد. برای

مثال نفوذ در سازمان ثبت احوال کشور آمریکا که در آن سوابق ۲۱ میلیون نفر

شهروند آمریکایی به سرقت رفت و شامل ۵ میلیون سوابق انگشتنگاری شهروندان

نیز بود، گفته میشود ممکن است این حمله را هکرهای چینی که مورد حمایت دولت

چین هستند انجام داده باشند.